Основные типы архитектуры:

- Архитектура автономных точек доступа

- Облачная архитектура точек доступа

- Разделение MAC-уровня

- Модели развертывания WLC

- Режимы работы точек доступа Cisco

Архитектура автономных точек доступа

Основная функция точек доступа — мост для передачи данных из беспроводной сети в проводную сеть. Точки доступа осуществляет контроль за доступом клиентов к беспроводной локальной сети (WLAN). Точка доступа может предоставить доступ беспроводным клиентам к локальной сети, как если бы клиенты использовали проводные соединения.

Автономные точки доступа образуют одну или несколько полностью функциональных автономных BSS. Точки доступа расширяют сеть на уровне доступа, соединяя SSID с проводным VLAN.

Точка доступа выполняет ряд важных функций в BSS:

- Соединение на втором уровне типа мост: точки доступа выполняют инкапсуляцию и декапсуляцию. Таким образом они могут подключать беспроводные устройства к проводной сети.

- Аналогично точка доступа получает кадры Ethernet из проводной сети и декапсулирует их перед отправкой соответствующему беспроводному клиенту.

- Аутентификация и шифрование: AP выполняет аутентификацию и шифрование беспроводного трафика для защиты данных от несанкционированного доступа.

- Сигнализация: AP обрабатывает сигнализацию между беспроводными клиентами и проводной сетью. Например: отправка кадров-маяков для объявления наличия BSS и ответ на запросы проверки от клиентов.

- Управление радио ресурсами. AP осуществляет выделение каналов клиентам и координирует использование радиоволн

В дополнение к этим задачам, AP также может предоставлять ряд других функций, таких как:

- Безопасность беспроводной сети: AP можно настроить на использование различных протоколов безопасности беспроводной сети, таких как WPA2 и WPA и т.д.

- Качество обслуживания (QoS): AP могут быть настроены на предоставление QoS для различных типов трафика. Это может быть полезно как для потокового видео, так и звонков VoIP.

- Роуминг: AP могут помогать клиентам перемещаться между друг другом. Это может помочь клиентам всегда иметь хорошее соединение с сетью.

Архитектурные особенности корпоративных сетей

Корпоративные сети, использующие автономные точки доступа, обычно состоят из множества точек доступа, распределенных по всей территории зоны покрытия. Такая архитектура позволяет обеспечить надежное покрытие беспроводной сети даже в крупных организациях.

Типичная корпоративная сеть может включать сотни или тысячи точек доступа, которые охватывают всю зону покрытия.

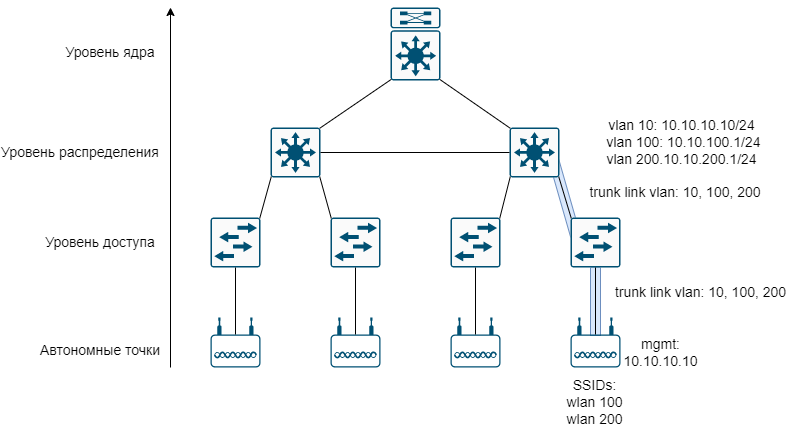

- Беспроводная сеть на рисунке 1 состоит из двух SSID, wlan100 и wlan200, соответствующих двум проводным VLAN, 100 и 200 соответственно.

- VLAN должны быть соединены транком от коммутатора уровня распределения (где обычно происходит маршрутизация) до уровня доступа. От уровня доступа VLAN распространяются дальше по транку до точки доступа.

- Автономная точка доступа предлагает быстрый путь для передачи данных между беспроводной и проводной сетями. Данные должны проходить только через точку доступа, чтобы достичь другой стороны сети. Два беспроводных пользователя, связанных с автономной точкой доступа, могут связаться друг с другом через точку доступа без необходимости передачи данных в проводную сеть.

- Автономная точка доступа настроена с IP-адресом управления (10.10.10.10) для удаленного управления — необходимо настроить SSID, VLAN и параметры радиочастот, такие как канал и мощность передачи. Адрес управления не включен ни в одну из VLAN данных по умолчанию. Для доступа к AP необходимо добавить выделенную VLAN управления (VLAN 10) к магистральным каналам.

- Каждая AP должна быть настроена и обслуживаться индивидуально, если вы не используете платформу управления, такую как Cisco Prime Infrastructure или Cisco DNA Center.

Вероятно, вы захотите настроить один и тот же SSID на своих AP, чтобы беспроводные клиенты могли соединятся с этим SSID по всей зоне покрытия. Вы также должны расширить соответствующий VLAN и IP-подсеть до каждой AP, чтобы клиентам не приходилось запрашивать новый IP-адрес при каждой новой ассоциации.

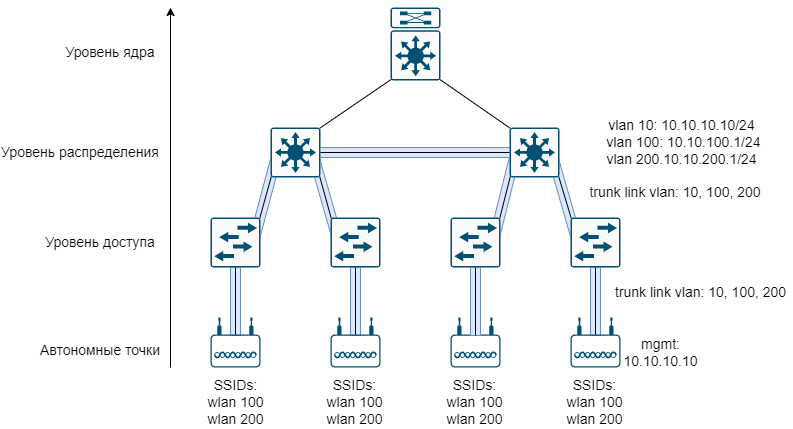

Важным для данной сетевой архитектуры является то, что SSID и их VLAN должны быть расширены на втором уровне. На рисунке 2 показано, как VLAN и SSID расширяются в архитектуре автономных AP.

Как пример, VLAN 100 маршрутизируется на уровне распределения и должна быть расширена через магистральные каналы до коммутаторов уровня доступа, а затем до каждой автономной точки доступа. Таким образом, VLAN 100 распространяется по всей инфраструктуре и это не лучшая практика.

Рассмотрим проблемы данной архитектуры. Когда вам нужно добавить новую VLAN, то вам нужно настроить каждый коммутатор и каждую точку доступа в сети. Проблемы начнут возрастать, если в сети есть избыточные каналы связи между уровнями коммутаторов.

Протокол Spanning Tree Protocol (STP), работающий на каждом коммутаторе, становится жизненно важным компонентом для предотвращения образования мостовых петель и падения сети. По этим причинам роуминг клиентов между автономными точками доступа обычно ограничивается доменом уровня 2 или протяженностью одной VLAN. По мере расширения беспроводной сети инфраструктуру становится сложнее настроить, и она становится менее эффективной.

Архитектура AP на основе облака

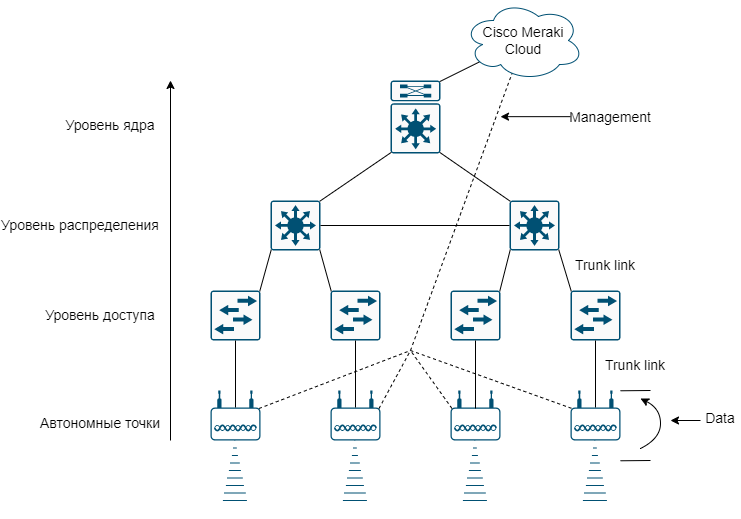

Архитектура облачных точек доступа предлагает более удобный подход к управлению беспроводной сетью. Управление AP вынесено за пределы предприятия в облако. Примером такой системы является Cisco Meraki, которая предоставляет централизованное управление беспроводными, коммутационными и защищёнными сетями на базе облачных технологий. Облачные сервисы Meraki позволяют настраивать и контролировать точки доступа, отслеживать производительность и активность беспроводной сети, а также генерировать отчёты.

Точки доступа Cisco Meraki могут разворачиваться автоматически. После включения каждая точка доступа связывается с облаком и конфигурируется самостоятельно. Впоследствии управление AP осуществляется через веб-панель управления Meraki.

На рисунке 3 изображена базовая облачная архитектура, где все точки доступа централизованно управляются и контролируются из облака. Структура сети схожа с той, что используется в автономных сетях точек доступа, поскольку точки доступа в облачной сети также функционируют независимо.

Облачное решение Cisco Meraki даёт возможность:

- обновлять прошивки и вносить изменения в конфигурации точек доступа;

- добавлять интеллектуальные функции, позволяющие автоматически определять оптимальный канал и уровень мощности для каждой точки доступа;

- собирать данные о работе сети, включая показатели производительности, статистику использования беспроводной среды, наличие радиопомех и несанкционированных устройств.

В облачной архитектуре путь передачи данных от беспроводной к проводной сети минимален. Беспроводный клиентский трафик не направляется в облако и обратно.

Разделение плоскостей данных и управления

Облачная сеть (рис. 3) включает два независимых пути:

- Плоскость данных: Это путь, по которому передаются реальные данные между конечными устройствами сети. Здесь проходит пользовательский трафик, проходящий через точку доступа. Плоскость данных отвечает за маршрутизацию и передачу трафика к конечному пункту назначения.

- Плоскость управления: Эта плоскость управляет настройками, безопасностью и производительностью точки доступа. Она отвечает за обмен данными о состоянии сети и методах перенаправления трафика. Путь управления контролирует работу плоскости данных, отвечая за управление топологией сети, протоколами маршрутизации и другими сетевыми службами.

Разделение плоскости данных и плоскости управления является ключевым принципом проектирования облачных сетей. Оно способствует улучшению производительности, безопасности и масштабируемости.

Преимущества разделения:

- Производительность: Обе плоскости можно оптимизировать под разные задачи. Плоскость данных можно настроить на высокую пропускную способность и низкую задержку, тогда как плоскость управления — на повышенную надёжность и безопасность.

- Безопасность: Разделив плоскости данных и управления, можно изолировать управляющий трафик от пользовательского. Это защищает точки доступа от несанкционированного доступа и атак.

- Масштабируемость: Разделение этих плоскостей облегчает масштабирование сети. При увеличении количества пользователей можно наращивать количество точек доступа для обработки большего объёма данных, а плоскость управления легко масштабируется путём добавления новых контроллеров.

В большинстве случаев плоскость данных реализована непосредственно в облаке, а управление осуществляется на самих точках доступа. Облачный сетевой контроллер отвечает за координацию работы точек доступа в сети.

Архитектуры с разделением MAC

Управление радиочастотами автономных точек доступа может представлять сложность для сетевых администраторов. Необходимо выбирать и настраивать каналы для каждой точки доступа, выявлять и устранять несанкционированные точки доступа, создающие помехи, а также регулировать мощность передачи для обеспечения качественного покрытия сети, даже при сбоях в радиосигнале.

Задача управления безопасностью беспроводной сети тоже непростая, ведь каждая автономная точка доступа применяет свои собственные политики безопасности. Нет единой точки контроля между беспроводной и проводной сетями, что затрудняет мониторинг трафика и внедрение систем обнаружения и предотвращения вторжений, контроля качества обслуживания и полосы пропускания.

Перемещение некоторых функций автономных точек доступа в центр управления поможет решить проблемы, возникающие при управлении распределённой сетью автономных точек доступа.

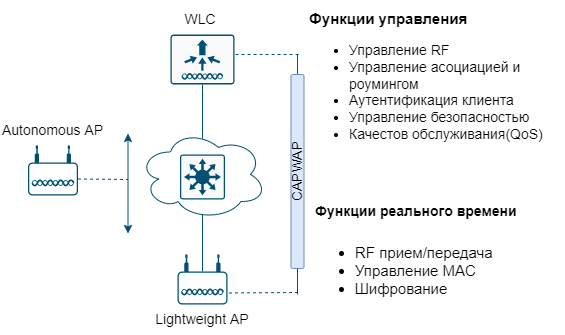

На рисунке 4 показаны действия, которые выполняет автономная точка доступа (слева), разбитые на две группы: функции управления (вверху) и процессы реального времени (внизу).

К процессам реального времени относятся пакетное шифрование, а также передача и приём кадров 802.11, маяковых сигналов и запросов на зондирование. Точка доступа должна взаимодействовать с беспроводными клиентами на уровне управления доступом (MAC). Эта функция должна оставаться у оборудования, ближайшего к клиентам.

Функции управления, напротив, не являются критичными для обработки кадров по радиоканалу, поэтому их можно администрировать централизованно, отдельно от точки доступа.

После разделения функций автономной точки доступа она превращается в облегчённую точку доступа (LAP), которая занимается исключительно операциями 802.11 в реальном времени.

Обычно функции управления делегированы контроллеру беспроводной локальной сети (WLC), который управляет множеством LAP. Точка доступа сохраняет свою функциональность на физическом и канальном уровнях, где кадры передаются по радиочастоте и принимаются оттуда. Во всех остальных аспектах работы WLAN, таких как аутентификация пользователей, управление политикой безопасности, выбор радиоканалов и регулировка мощности передачи, LAP зависит от WLC. Исключение составляет архитектура FlexConnect, где эта зависимость ослаблена.

Такое разделение функций между AP и WLC называется архитектурой Split-MAC, где стандартные операции MAC разделены между двумя разными компонентами. Это происходит для каждой точки доступа в сети: каждая из них загружается и связывается с WLC для взаимодействия с беспроводными клиентами. WLC выступает в роли центрального концентратора, поддерживающего множество точек доступа, распределённых по сети.

LAP связывается с WLC посредством протокола туннелирования для обмена сообщениями, связанными с 802.11 и клиентскими данными между этими устройствами.

Хотя AP и WLC могут находиться в одной VLAN или IP-подсети, это необязательно. Они могут располагаться в разных IP-подсетях и географических местоположениях.

Протокол Control and Provisioning of Wireless Access Points (CAPWAP) инкапсулирует данные между LAP и WLC в новые IP-пакеты, после чего туннелированные данные могут передаваться по сети с помощью коммутаторов или маршрутизаторов.

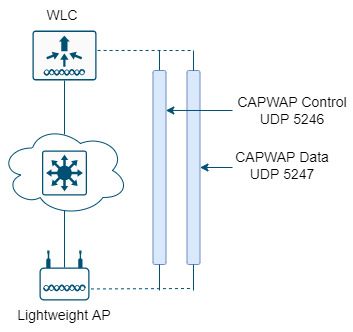

Связь CAPWAP

Как показано на рисунке 5, связь CAPWAP состоит из двух отдельных туннелей:

- Управляющий туннель CAPWAP: Передаёт команды, используемые для настройки и управления точкой доступа. Управляющие сообщения аутентифицированы и зашифрованы, благодаря чему точка доступа контролируется только соответствующим WLC.

- Туннель данных CAPWAP: Используется для передачи пакетов, направляющихся к беспроводным клиентам, связанным с точкой доступа, и наоборот. По умолчанию данные не шифруются, однако при включении шифрования данных пакеты защищены с помощью Datagram Transport Layer Security (DTLS).

CAPWAP основывается на устаревшем проприетарном протоколе Lightweight Access Point Protocol (LWAPP) от Cisco. Он описан в стандартах RFC 5415, 5416, 5417 и 5418.

Аутентификация и туннелирование CAPWAP

- Каждое устройство проходит аутентификацию перед тем, как стать частью беспроводной сети. AP и WLC используют цифровые сертификаты для взаимной аутентификации. Каждый узел оснащён сертификатом X.509.

- Туннелирование CAPWAP обеспечивает географическое и логическое разделение между AP и WLC, устраняя зависимость от прямого подключения уровня 2 между ними.

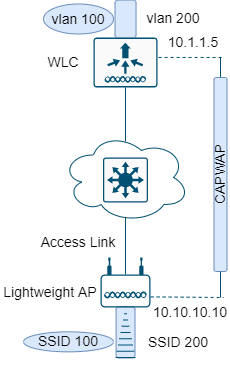

Обратите внимание на рисунок 6, где показана протяжённость VLAN 100. Хотя этот VLAN существует как SSID 100 для беспроводных клиентов, он отсутствует между AP и WLC. Трафик клиентов, связанных с SSID 100, передаётся через сетевую инфраструктуру, инкапсулированную внутри туннеля данных CAPWAP.

Туннель простирается от IP-адреса WLC до IP-адреса AP, что позволяет маршрутизировать все туннелируемые пакеты на уровне 3.

Так как AP находится на уровне доступа, где заканчиваются её туннели CAPWAP, для управления и туннелирования достаточно одного IP-адреса (например, 10.10.10.10). AP не требует магистрального канала, потому что все поддерживаемые ею VLAN инкапсулированы и туннелируются как IP-пакеты уровня 3, а не как отдельные VLAN уровня 2.

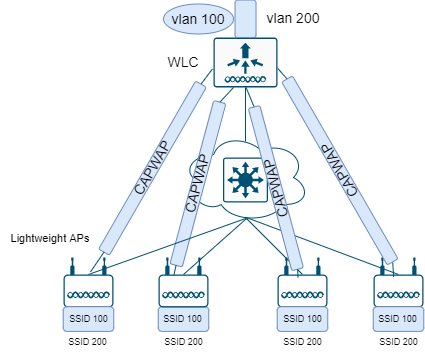

По мере роста беспроводной сети WLC создаёт больше туннелей CAPWAP для охвата большего количества точек доступа. На рисунке 7 показана сеть с четырьмя точками доступа, каждая из которых имеет туннель управления и данных к централизованному WLC. SSID 100 может присутствовать на каждой точке доступа, а VLAN 100 достигает каждой точки доступа через туннельные соединения.

После установления туннелей CAPWAP между WLC и одной или несколькими облегчёнными точками доступа WLC может предложить дополнительные функции.

Преимущества WLC:

- Динамическое назначение каналов: WLC автоматически выбирает и настраивает радиочастотные каналы для каждой точки доступа на основе данных от других активных точек доступа в зоне покрытия.

- Оптимизация мощности передачи: WLC регулирует мощность передачи каждой точки доступа в соответствии с требуемой зоной покрытия.

- Самовосстанавливающееся беспроводное покрытие: если радио точки доступа выходит из строя, образовавшуюся «дыру» в покрытии можно устранить, автоматически увеличив мощность передачи соседних точек доступа.

- Гибкий клиентский роуминг: пользователи могут быстро переключаться между точками доступа с минимальным временем на роуминг.

- Балансировка клиентской нагрузки: если две или более точки доступа перекрывают одну и ту же географическую область, WLC связывает клиентов с наименее загруженной точкой доступа, равномерно распределяя нагрузку.

- Мониторинг RF: WLC управляет каждой точкой доступа таким образом, чтобы она сканировала каналы для мониторинга использования радиочастоты. Анализируя состояние каналов, WLC собирает информацию о радиопомехах, шумах, сигналах от соседних точек доступа и несанкционированных устройствах.

- Управление безопасностью: WLC аутентифицирует клиентов через центральную службу и может потребовать от беспроводных клиентов получения IP-адресов от доверенного DHCP-сервера перед разрешением доступа к WLAN.

- Система защиты от вторжений: благодаря своему центральному положению, WLC анализирует клиентский трафик для выявления и предотвращения вредоносной активности.

| Модель развертывания | Расположение WLC | Количество поддерживаемых точек доступа | Количество поддерживаемых клиентов | Пример использования |

| Унифицированная | Центральное | 6000 | 64000 | Крупное предприятие |

| Облачная | ЦОД | 3000 | 32000 | Частное облако |

| Встраиваемая | Уровень доступа | 200 | 400 | Небольшой кампус |

| Мобильная | Другое | 100 | 2000 | Филиал |

| Автономная | н\д | н\д | н\д | н\д |

Местоположение WLC в сети влияет на количество необходимых WLC для поддержания нужного числа точек доступа.

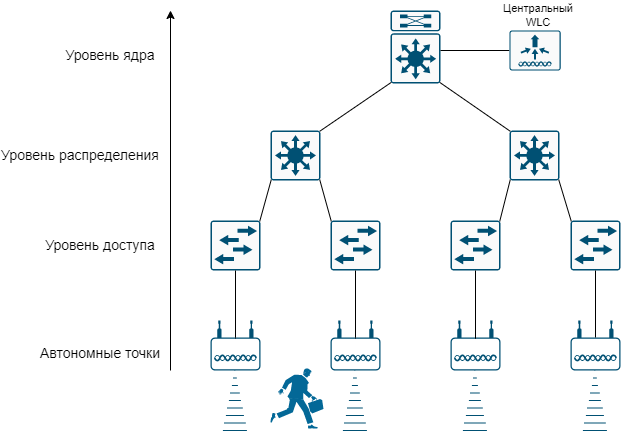

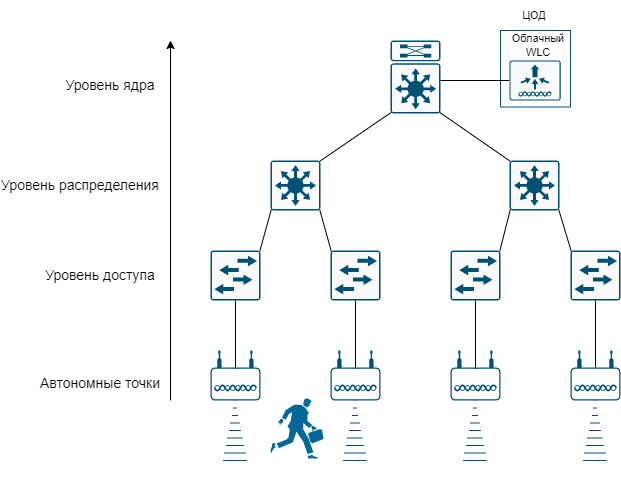

1. Унифицированное (централизованное) развертывание WLC

Эта модель соответствует концепции, согласно которой большинство ресурсов, к которым пользователям необходим доступ, располагаются в одном центральном месте, таком как дата-центр или Интернет. Размещение WLC в центре сети максимизирует количество подключаемых точек доступа и обеспечивает удобную точку для внедрения политик безопасности, влияющих на беспроводных пользователей.

Трафик беспроводных клиентов будет направлен по туннелям CAPWAP, достигающим центра сети, вблизи ядра, как показано на рисунке 8.

2. Облачное развертывание WLC

WLC также может быть размещён в центральной части сети, в дата-центре частного облака, как представлено на рисунке 9. Такое размещение известно как облачное развертывание.

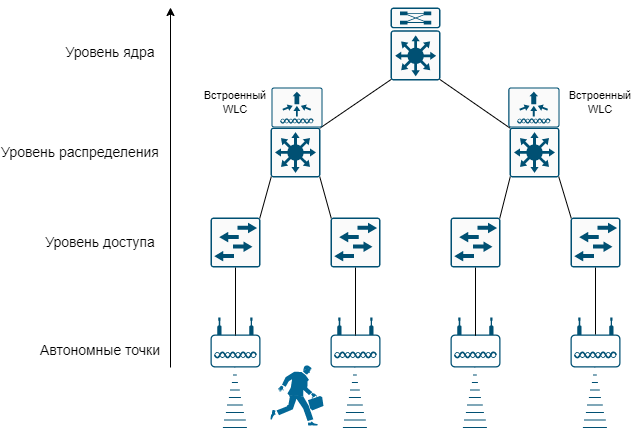

3. Встраиваемое развертывание WLC

Этот тип развертывания предполагает наличие контроллера, интегрированного в коммутационное оборудование. Подходит для небольших кампусов или распределённых филиалов, где количество точек доступа сравнительно невелико. WLC может быть установлен вместе со стеком коммутаторов, как продемонстрировано на рисунке 10. Точки доступа, подключённые к другим коммутаторам, также могут присоединяться к встроенному WLC.

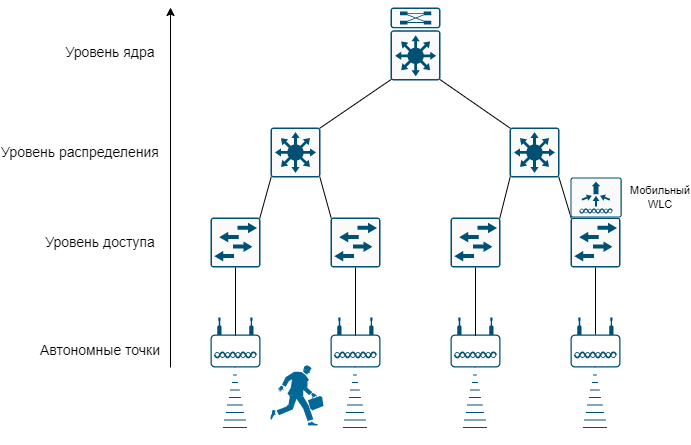

4. Развёртывание Cisco Mobility Express WLC

В небольших средах функцию WLC можно совместить с точкой доступа, установленной в филиале, что исключает необходимость инвестиций в специализированные WLC. Эта модель показана на рисунке 11.

Режимы работы точек доступа Cisco

Многие точки доступа Cisco могут работать в автономном или облегчённом режиме в зависимости от загружаемого и запускаемого программного обеспечения.

При использовании WLC можно настроить облегчённую точку доступа для работы в одном из следующих специальных режимов:

- Local (Локальный): Это стандартный режим облегчённой точки доступа, который предлагает одну или несколько беспроводных сетей (BSS) на определённом канале. Когда точка доступа не передаёт данные клиентам, она сканирует другие каналы для измерения уровня шума и помех, обнаружения несанкционированных устройств и сопоставления событий с системой обнаружения вторжений (IDS).

- Monitor (Монитор): В этом режиме точка доступа перестаёт передавать данные. Её приёмник функционирует как специализированный сенсор. Точка доступа отслеживает события IDS, обнаруживает несанкционированные точки доступа и определяет местоположение станций с помощью сервисов геолокации.

- FlexConnect: Точка доступа FlexConnect на удалённом участке может локально переключать трафик между SSID и VLAN, даже если её туннель CAPWAP к WLC временно недоступен, если она настроена на это.

- Sniffer (Анализатор): Точку доступа Cisco можно настроить для работы в режиме Sniffer, при котором её радиомодуль выделяется для приёма трафика стандарта 802.11 от других источников, подобно анализатору пакетов. Захваченный трафик затем отправляется на компьютер с установленным программным обеспечением для анализа сети, например Wireshark, где его можно детально изучить.

- Rogue Detector (Детектор несанкционированных точек доступа): В данном режиме точка доступа Cisco ищет несанкционированные устройства, сравнивая MAC-адреса, услышанные в проводной сети, с теми, которые обнаружены в эфире. Несанкционированные устройства — это те, которые появляются одновременно в обеих сетях.

- Bridge (Мост): При активации режима Bridge точка доступа становится специализированным мостом (точка-точка или точка-многоточка) между двумя сетями. Две точки доступа в режиме Bridge могут использоваться для соединения двух участков, разделённых расстоянием, а несколько точек доступа в этом режиме могут формировать внутреннюю или внешнюю ячеистую сеть.

- Flex+Bridge: Этот режим сочетает в себе функции FlexConnect и Bridge на ячеистых точках доступа.

- SE-Connect: В режиме SE-Connect точка доступа выделяет свои радиомодули для анализа спектра на всех беспроводных каналах. К ней можно удалённо подключить компьютер с программным обеспечением вроде MetaGeek Chanalyzer или Cisco Spectrum Expert для сбора и анализа данных об источниках помех.

Обычно облегчённая точка доступа (LAP) находится в локальном режиме, предлагая BSS и позволяя клиентским устройствам подключаться к беспроводным локальным сетям. Если она настроена для работы в одном из других режимов, локальная работа точки доступа (и BSS) прекращается.